IT-Sicherheit

Schutz vor Cyberangriffen. Daten sind das Kapital vieler Unternehmen und oftmals wertvoller als Fuhrpark, Maschinenpark oder Immobilien. Die Einfallstore für Angreifer sind vielfältig, um Ihre Daten und Ihr Kapital zu stehlen. Auch KMU benötigen einen erstklassigen Schutz.

Jetzt gratis Beratungsgespäch sichern:

* Bitte füllen Sie die gekennzeichneten Felder aus. Vielen Dank.

Ich genehmige, dass meine Daten im Sinne der Datenschutzerklärung verarbeitet werden.

Mögliche Gefahren und Kosten eines Cyberangriffs im Überblick:

- plötzliche Stilllegung der Betriebsabläufe mit entsprechenden Umsatzeinbußen für Produktion & Vertrieb

- langwierige Behebung der Schwachstellen, meist gefolgt von einer notwendigen Umstrukturierung der IT & Investitionen in IT-Schutzsysteme

- Datenschutzrechtliche Maßnahmen, ggf. Kosten für Verstöße gegen die DSGVO

- hohe Kosten für folgende Rechtsstreitigkeiten

- gravierende Imageschäden Ihres Unternehmens und Vertrauensverlust bei Ihren Kunden

Der „Türsteher“ ihres Netzwerkes > die Firewall

Die Aufgabe einer Firewall ist so ähnlich wie die einer Brandschutzmauer bei Häusern. Hierher hat Sie ihren Namen. Die Firewall besteht aus Hard- und Software, die den Datenfluss zwischen dem internen und externen Netzwerk kontrolliert. Alle Daten, die das Netz verlassen werden ebenso überprüft, wie die, die hinein wollen. Ihre Rechner sind geschützt mit dem Internet verbunden.

Die Sophos XG Firewall bietet umfassenden Next-Generation Firewall-Schutz, der verborgene Risiken aufdeckt, unbekannte Bedrohungen blockiert und automatisch auf Vorfälle reagiert.

Wir haben die Verwaltung von Firewall-Regeln und Sicherheitsrichtlinien komplett neu durchdacht. Mit Sophos XG erhalten Sie ein innovatives, leistungsstarkes und flexibles Sicherheits- und Kontrollmodell, mit dem Sie alle Benutzer-, Anwendungs- und Netzwerkrichtlinien auf Basis von Firewall-Regeln an einem zentralen Ort anzeigen und verwalten können.

Wie für jedes Programm ist auch hier entscheidend, wie Sie die Firewall bei der Installation konfigurieren, dies übernehmen wir für Sie:

- Ihre Filterregeln werden so definiert, dass nur die unbedingt notwendigen Zugriffe erlaubt sind

- Die Einstellungen Ihrer Sicherheitslösung werden regelmäßig für Sie überprüft

- Sie erhalten maximale Sicherheit durch das Sperren von nicht benötigten Ports

- Wir überprüfen Ihren Virenscanner regelmäßig auf die aktuellste Version

- Wir spielen Patches unmittelbar nach Bekanntgabe von Sicherheitslücken ein

- sicherheitsrelevante Ereignisse werden protokolliert und ausgewertet

Schutz von PC’s im Büro und im Home-Office

Trotz aller Sicherheit durch eine Firewall gilt es die Endpunkte der Mitarbeiter, wie PC & Notebook, zu schützen. Insbesondere dann, wenn Ihre Mitarbeiter im Home-Office nicht mehr vom vollständigen Schutz der Firewall profitieren können.

Ein Zugriff auf diese Geräte und die Infektion dieser mit Malware, Trojanern oder ähnlichem sind für Hacker ein gefundenes Fressen.

Denn es wird nicht bei einem Gerät bleiben. Haben Cyberkriminelle erst Zugriff auf ein System, werden schnell weitere Systeme und schlussendlich das gesamte Netzwerk infiziert.

Abgesehen von der Infektion Ihrer Systeme und der häufig folgenden Verschlüsselung oder Abschaltung dieser droht ein entsprechender Datenabfluss. Somit besteht die Möglichkeit nicht nur Umsatzeinbuße, sondern gleichzeitig auch einen erheblichen Imageverlust oder den Verlust geistigen Eigentums zu erleiden.

Ransomware im Keim ersticken – mit passender Endpoint Sicherheit

Blockieren Sie Ransomware-Angriffe, bevor sie in Ihrem Unternehmen ernsthaften Schaden anrichten können. Mit der Anti-Ransomware-Technologie von Intercept X erkennen Sie schädliche Verschlüsselungsprozesse und stoppen diese, bevor sie sich im Netzwerk ausbreiten können. Sowohl dateibasierte als auch Master-Boot-Record-Ransomware werden zuverlässig abgewehrt.

Alle bereits verschlüsselten Dateien werden in einen sicheren Zustand zurückversetzt, damit Ihre Mitarbeiter ohne Unterbrechungen weiterarbeiten können und Ihre Geschäftskontinuität gewährleistet bleibt.

Nach der Bereinigung erhalten Sie detaillierte Informationen, sodass Sie sehen können, wie die Bedrohung sich Zugriff verschafft hat, welche Bereiche betroffen waren und wann die Bedrohung blockiert wurde.

Dezentrale Administration und Konfiguration durch cloudbasierte Endpoint Protection

Verstärken Sie Ihre Abwehr und vereinfachen Sie Ihre Verwaltung mit cloudbasierter Endpoint Protection. Die Endpoint-Security von Intercept X ist in Sophos Central integriert, sodass Sie jederzeit und überall auf Ihre Endpoint-Security zugreifen und diese verwalten können. Sie müssen nicht mehr für Infrastruktur ausgeben oder lokale Server warten.

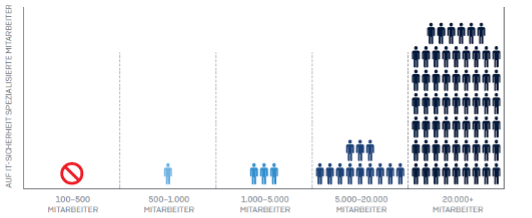

Das Problem: Kleine Teams, knappe Ressourcen, wenige Spezialisten

Wenn die Anzahl der Angriffe steigt wird man in der Regel versuchen, zusätzliche Mitarbeiter auf das Problem anzusetzen. Da die meisten Unternehmen jedoch nur kleine IT-Security-Abteilungen haben, ist eine Erweiterung oder Neuzuweisung von Ressourcen gerade für viele kleine und mittlere Unternehmen keine realistische Option. Wie Sie in Abbildung 1 sehen können, sind IT-Sicherheitsteams mit Ausnahme von Großunternehmen in Bezug auf Größe und Ressourcen sehr begrenzt:

Die Lösung: revolutionäre IT-Sicherheit

Jahrzehntelang hat die IT-Sicherheitsbranche Netzwerk-, Endpoint- und Datensicherheit als komplett unterschiedliche Bereiche betrachtet. Das ist so, als würde man einen Mitarbeiter für Gebäudesicherheit außerhalb des Gebäudes, einen weiteren im Gebäude und einen dritten vor dem Safe positionieren, ohne dass die drei miteinander kommunizieren können – ein absurder Gedanke.

Da Bedrohungen immer komplexer werden und IT-Abteilungen zunehmend an ihre Grenzen stoßen, ist dieses veraltete Konzept immer weniger praktikabel.

Synchronized Security ist ein branchenführendes Sicherheitssystem, bei dem integrierte Produkte dynamisch Bedrohungs-, Integritäts- und Sicherheitsinformationen austauschen.

Das Ergebnis: schnellerer, noch besserer Schutz vor hochentwickelten Bedrohungen. Um bei unserem Beispiel zu bleiben: Man stattet alle drei Mitarbeiter für Gebäudesicherheit mit einem Funkgerät aus, damit sie miteinander kommunizieren und ihre Maßnahmen zur Gefahrenabwehr koordinieren können.

Dieses Konzept ist im Grunde ganz einfach, und dennoch revolutionär. Um Synchronized Security zu erreichen, sind drei Dinge erforderlich:

Ein zentrales Sicherheitssystem

Den Kernpunkt unseres Synchronized-Security-Konzepts bildet eine zentrale Security-Plattform, die über Bedrohungs- und Sicherheitskontextdaten für alle Geräte und Datenbestände verfügt. Diese muss einfach bedienbar sein und Ihnen ermöglichen, Ihren gesamten Schutz an einem Ort zu verwalten. So müssen Sie nichtmehr von einer Konsole zur nächsten springen und sparen viel Zeit.

Next-Gen-Technologie

Eine Synchronisierung darf nicht zu Lasten des Schutzes gehen. In jede Sicherheitskomponente muss die neueste Anti-Malware-Technologie integriert sein, damit Sie immer den bestmöglichen Schutz erhalten.

Intelligenter Schutz

Das Sicherheitssystem muss den Sicherheitstechnologien ermöglichen, Informationen auszutauschen und Reaktionsmaßnahmen zu automatisieren. Hierzu zählt u. a. das Isolieren aller infizierten Geräte in Echtzeit, wodurch der Verlust von Daten und weitere Infektionen innerhalb Ihres Unternehmens verhindert werden.

MAXIMALER SCHUTZ MIT DEM BESTEN AUS BEIDEN WELTEN

Synchronisieren Sie Ihre Firewall und Endpoint Security – mit Sophos Synchronized Security

- Infizierte Systeme werden automatisch isoliert

- Malware wird sofort entfernt

- Sie erhalten 100%ige Transparenz über alle Anwendungen in Ihrem Netzwerk

Verstärken Sie Ihre Abwehr mit Lösungen, die miteinander kommunizieren. Synchronized Security ermöglicht Ihren Endpoints und Ihrer Firewall, in Echtzeit Informationen auszutauschen.

Im Falle eines Befalls isoliert die Firewall somit den Endpoint vollständig vom Netzwerk und schützt so den Rest der Benutzer und Server in Ihrem Unternehmensnetzwerk. So bleiben Sie besser vor komplexen Bedrohungen geschützt und sparen Zeit bei der Reaktion auf Vorfälle.

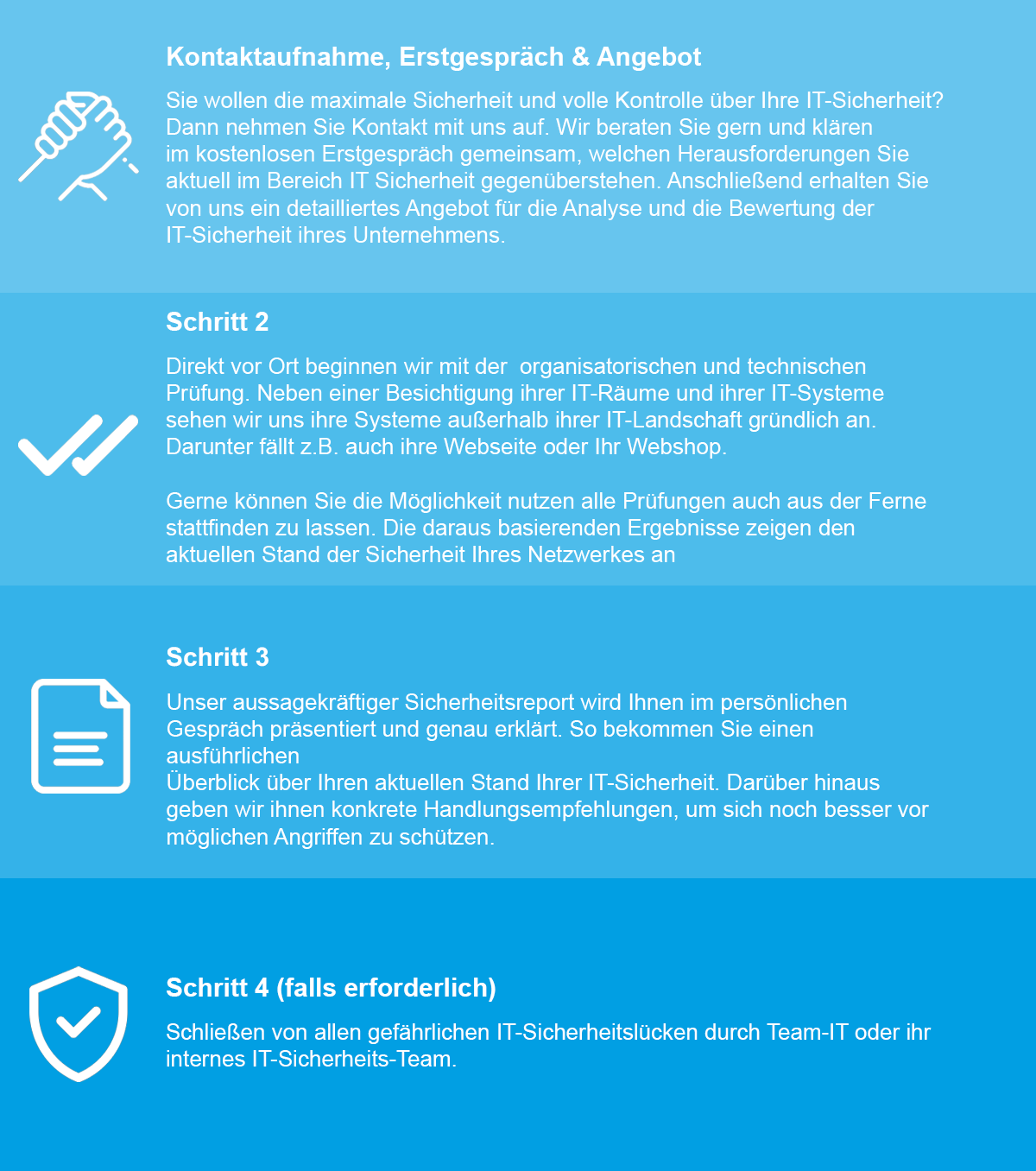

IT-Sicherheitscheck

Cyberkriminellen gelingt es immer schneller und häufiger Sicherheitslücken in Ihrer IT-Infrastruktur zu lokalisieren und auszunutzen. Dies fällt meist erst dann auf, wenn es bereits zu spät ist. Gerade der Schutz Ihrer sensiblen Daten in Zeiten der digitalen Transformation ist von höchster Bedeutung für Ihr Unternehmen. Aus dieser Erkenntnis lässt sich gerade für Unternehmen einiges ableiten und lernen. Die Sicherheit Ihrer Unternehmens-IT gehört ganz oben auf die Prioritätenliste.

Verstärken Sie Ihre Abwehr mit Lösungen, die miteinander kommunizieren. Synchronized Security ermöglicht Ihren Endpoints und Ihrer Firewall, in Echtzeit Informationen auszutauschen.

Um Ihr Unternehmen fit im Schutz vor Cyber-Attacken zu machen und unberechtigte Zugriffe auf Ihre digitale Infrastruktur zu verhindern, sind einige wichtige Maßnahmen ausschlaggebend.

Nutzen Sie die Expertise der Team-IT und lassen Ihre IT-Sicherheit von unseren Experten überprüfen. Unsere Experten werten die Ergebnisse direkt nach der Überprüfung aus und zeigen Ihnen anhand dieser Basis Ihre wichtigsten Handlungsfelder und Optimierungsmöglichkeiten auf.

Darüber hinaus erhalten Sie eine genaue Dokumentation, in der all Ihre Ergebnisse und Sicherheits-Empfehlungen übersichtlich aufgelistet sind. Gerne können Sie anschließend gemeinsam mit dem Team-IT Systemhaus die eruierten Schwachstellen schließen lassen.

Holen Sie sich jetzt die maximale Sicherheit in Ihr Unternehmen – gemeinsam mit dem Team-IT-Sicherheitsservice.

Machen Sie jetzt die ersten Schritte in Richtung IT-Sicherheit

Starten Sie jetzt Ihren IT-Sicherheitskonfigurator

Holen Sie sich jetzt die maximale Sicherheit in Ihr Unternehmen

Sind Sie bereit für Ihre IT-Security Lösung?

Nicht zögern, treten Sie noch heute mit uns in Kontakt. Wir melden uns umgehend bei Ihnen.

Informationen zur Verarbeitung Ihrer Daten bzw. zu Ihren Rechten zum Datenschutz finden Sie in der Datenschutzerklärung.

*Bitte füllen Sie die gekennzeichneten Felder aus. Vielen Dank.

Ihr Partner für innovative Technologielösungen & Digitalisierung

Das Team-IT Systemhaus ist Ihr kompetenter Partner an der Seite in allen Fragen der IT und bei der Entwicklung zielführender Strategien, die Ihr Unternehmen fit für den digitalen Wandel machen.